Security Tips

7 janv. 2025

Si votre application utilise la vérification par téléphone, vous serez très probablement ciblé par la fraude au SMS Pumping. Voici tout ce que vous devez savoir à ce sujet.

La vérification par SMS est essentielle pour les entreprises aujourd'hui, pour sécuriser leurs utilisateurs et prévenir la fraude. Mais que se passe-t-il lorsque le SMS devient l'outil même que les escrocs utilisent pour attaquer votre entreprise ? On parle bien sûr de la la fraude au SMS pumping, une escroquerie sophistiquée qui coûte chaque année des millions aux entreprises.

Dans ce guide, nous allons décomposer ce qu'est la fraude au SMS pumping, comment elle fonctionne, et surtout, comment protéger votre entreprise de cette menace croissante.

Qu'est-ce que le SMS pumping ?

Le SMS pumping est un type d'escroquerie où les fraudeurs génèrent de faux messages textes vers des numéros à tarifs majorés qu'ils contrôlent pour gagner de l'argent.

Ils trompent les particuliers pour qu'ils envoient ces messages ou exploitent des services numériques comme les OTPs (one-time passwords) pour automatiser ces envois de SMS.

Les fraudeurs travaillent souvent avec des opérateurs mobiles peu scrupuleux ou trouvent des moyens de détourner des routes SMS pour générer ce trafic fictif. Comme les entreprises paient pour chaque SMS qu'elles envoient et que les clients peuvent accumuler des frais vers des numéros premium à leur insu, les dommages financiers peuvent être significatifs.

Également connu sous le nom de Fraude par pompage par SMS ou SMS spamming, le SMS pumping est une forme d'International Revenue Share Fraud (IRSF) qui touche à la fois les entreprises et les particuliers, avec des entreprises subissant les plus grandes pertes financières.

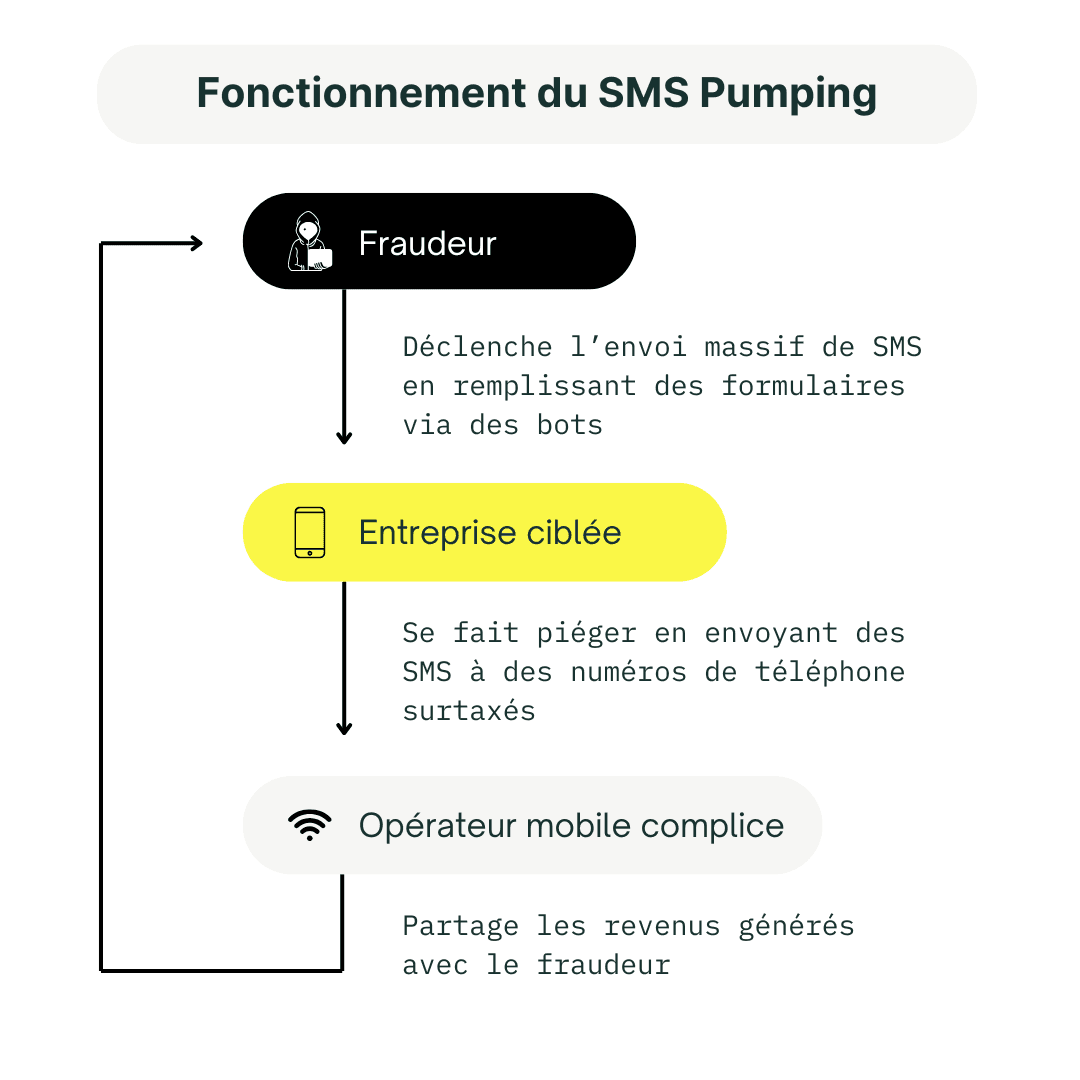

Comment fonctionne le SMS pumping ?

Le SMS pumping est une escroquerie sophistiquée qui nécessite une expertise technique et souvent l'implication d'un opérateur de réseau mobile, intentionnellement ou non.

Les fraudeurs commencent par s'associer avec des opérateurs peu scrupuleux ou en accédant à des numéros premium. Ils promettent à ces opérateurs de gros volumes de SMS et de jolis revenus, en générant du trafic vers ces numéros premium internationaux (IPRNs).

Une fois que l'opérateur est d'accord, les fraudeurs inondent le système de SMS, généralement par le biais de déclencheurs en ligne comme des demandes d'OTP, des vérifications de compte, ou des codes d'authentification à deux facteurs (2FA).

Ces messages SMS sont envoyés à des numéros premium contrôlés par les fraudeurs, généralement dans des pays étrangers, gonflant le coût pour les entreprises qui paient pour chaque message. Alors que la victime (une entreprise ou un particulier) reçoit la facture exorbitante, l'opérateur partage les revenus avec les fraudeurs qui ont orchestré l'attaque.

En résumé, les escrocs et leurs partenaires profitent de ce trafic SMS fictif, tandis que la victime se retrouve à couvrir les dépenses.

Exemples de fraude par SMS pumping

Ciblant un particulier

Prenons l'exemple de Lily. Elle reçoit un SMS lui annonçant : “Félicitations ! Vous avez gagné une carte-cadeau de 100 $ ! Répondez 'OUI' pour la réclamer.”

Excitée par l'offre, Lily répond “OUI.” Ce qu'elle ne sait pas, c'est qu'en répondant, elle s'est abonnée à un service SMS premium à son insu.

Soudain, Lily commence à recevoir des messages fréquents d'un numéro premium, et est facturée pour chaque SMS reçu. Sa facture de téléphone s'envole, mais elle ne se rend compte que quelque chose ne va pas lorsqu'elle voit les frais inattendus.

Tenter d'annuler l'abonnement est un véritable cauchemar et se lance un vrai parcours du combattant : envoyer des messages à l'opérateur (ce qui coûte aussi de l'argent), naviguer sur des sites Web volontairement mal conçus, ou contacter des numéros de service client difficiles à atteindre.

Ciblant une entreprise

DopeSocks, un détaillant de vêtements de luxe par abonnement, offre à ses clients 15 % de réduction sur leur première commande en échange de la saisie de leur numéro de téléphone sur le site web.

Une fois qu'un client saisit son numéro, l'entreprise lui envoie un SMS avec son code de réduction. Une stratégie simple pour augmenter les inscriptions des clients intéressés.

Mais les fraudeurs y voient une opportunité. Ils utilisent des bots pour inonder le site avec des milliers de faux numéros de téléphone. Chaque numéro déclenche un SMS qui est dirigé vers un numéro premium contrôlé par les escrocs.

DopeSocks se retrouve avec une énorme facture pour tous ces SMS — mais aucun véritable client. Chaque SMS qu'ils ont envoyé était destiné à des numéros frauduleux, profitant aux escrocs tout en laissant l'entreprise payer la facture.

Lorsque ces messages sont envoyés, ils rebondissent d'un réseau à l'autre avant d'atteindre leur destination, ne laissant aucun moyen de détecter quel réseau collabore avec les auteurs de la fraude. Dans la plupart des cas, il est impossible d'identifier le criminel qui a fraudé votre système.

Comment la fraude par SMS pumping nuit-elle aux entreprises ?

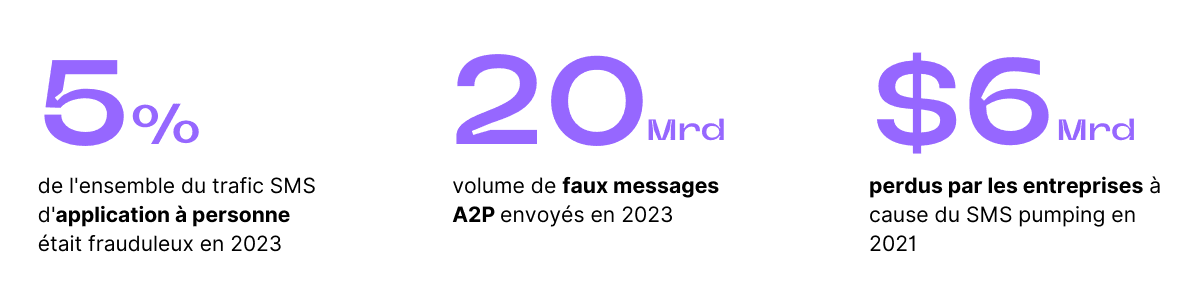

En 2023, 5% des SMS échangés entre applications et particuliers (A2P) étaient frauduleux. Cela signifie que plus de 20 milliards de messages ont été envoyés par des fraudeurs ! Ces messages frauduleux coûtent aux marques la modique somme de 6,7 milliards de dollars dans le monde (source).

Même les plus grandes marques avec de gros budgets cybersécurité ne sont pas à l'abri. Par exemple, Elon Musk a rapporté que Twitter dépensait 60M$/an en faux SMS de vérification.

La fraude SMS est désormais répandue et peut impacter les entreprises de plusieurs manières :

1. Perte financière

Le trafic SMS frauduleux entraîne d'énormes pertes financières. Car les entreprises paient pour chaque SMS envoyé, les escrocs augmentent leurs coûts en dirigeant les SMS vers des numéros premium qu'ils contrôlent.

Ces coûts peuvent rapidement s'accumuler pour atteindre des centaines de milliers, voire des millions.

2. Sécurité et confidentialité compromises

Le SMS pumping n'impacte pas seulement votre budget, il met également en péril la sécurité et la confidentialité de votre entreprise.

Les fraudeurs utilisent souvent des tactiques comme le SIM Swapping, le phishing ou le smishing pour accéder de manière non autorisée aux données sensibles des clients.

Lorsqu'une entreprise ne parvient pas à protéger ces informations, les conséquences sont graves :

Vol d'identité des clients

Accès non autorisé aux comptes de l'entreprise

Violations des réglementations sur la confidentialité (comme le RGPD)

Perte de propriété intellectuelle

Et il est difficile pour les marques de se remettre d'une cyber-attaque, surtout à une époque où les préoccupations concernant la confidentialité numérique sont à leur apogée.

3. Taux de conversion réduits

Au départ, on pourrait croire que vous attirez une multitude de nouveaux utilisateurs, mais ne vous laissez pas tromper. Si votre entreprise est ciblée par une attaque de SMS pumping, ces inscriptions sont des faux comptes créés par des bots — des utilisateurs qui ne convertiront jamais en clients payants.

Votre base d'utilisateurs est alors gonflée par de faux profils. Votre taux de conversion chute tandis que votre coût par conversion explose, rendant plus difficile la justification des dépenses marketing. Vos rapports et analyses deviennent peu fiables, et de mauvaises données entraînent de mauvaises décisions.

En résumé, le trafic fictif empoisonne vos indicateurs de performance et rend impossible l'évaluation du véritable comportement des clients. Sans données précises, vos stratégies marketing et commerciales en pâtissent, et vous finissez par perdre du temps, de l'argent et des ressources à chasser des fantômes.

4. Saturation des canaux de communication

Une attaque de SMS pumping à grande échelle submerge votre système de messagerie, l'encombrant de trafic fictif. Votre fournisseur de SMS frôle le burn-out, provoquant des retards ou même des interruptions de service total.

Les véritables utilisateurs ne reçoivent plus les messages, ne pouvant donc plus se connecter, valider un paiement ou réinitialiser leur mot de passe.

Résultat ? Utilisateurs frustrés, paniers abandonnés, et confiance déclinante dans votre marque. Pire encore, ces retards surviennent souvent au pire moment, comme pendant les pics de shopping ou lors de mises à jour cruciales de l'application.

5. Affaiblissement de la réputation de la marque

La fraude ne nuit pas seulement à vos résultats, elle détruit la confiance. Que ce soit pour les clients ou les employés, une fois la confiance rompue, il est incroyablement difficile de la reconstruire.

Les clients cesseront d'acheter auprès d'entreprises qui ne peuvent pas préserver la sécurité de leurs données, et les employés se sentiront vulnérables si leurs coordonnées personnelles sont exposées aux escrocs. Cela entraîne une perte de revenus, une détérioration de la crédibilité de la marque et un déclin de la fidélité et de la rétention des clients.

La confiance prend des années à se construire et des secondes à se perdre. La fraude au SMS pumping est l'un des moyens les plus rapides de démanteler votre réputation.

6. Coûts opérationnels supplémentaires

Faire face aux conséquences de la fraude par SMS pumping ne grignote pas seulement vos ressources financières. Cela demande également d'énormes efforts supplémentaires à vos employés, car l'équipe support sera bien occupée à résoudre les problèmes pour chaque victime de fraude.

Ils devront également enquêter sur chaque charge frauduleuse, gérer des clients en colère et mettre en œuvre des mécanismes de sécurité plus robustes pour l'avenir.

Comment détecter la fraude par SMS pumping ?

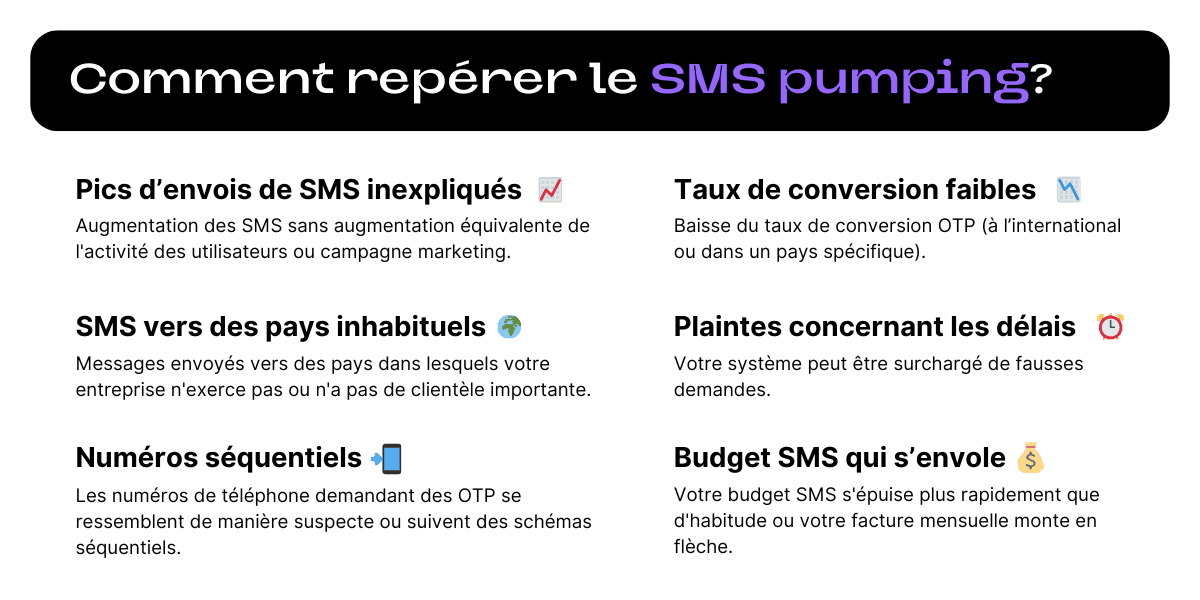

La prévention de la fraude est un jeu sans fin du chat et de la souris, et le SMS pumping n'y fait pas exception. Cependant, il existe des signes clairs que votre entreprise pourrait être victime. Voici ce qu'il faut surveiller :

1. Des pics inexpliqués dans votre trafic SMS

Vous remarquez une soudain montée d'envois de SMS, surtout en dehors des heures de pointe ? C'est un red flag.

Si vos demandes d'OTP ou d'envois de SMS augmentent sans hausse correspondante de l'activité utilisateur légitime ou d'une campagne marketing, il est probable que des fraudeurs soient derrière tout cela.

2. Des SMS envoyés vers des pays inhabituels

Si vous remarquez un volume élevé de SMS envoyés vers des pays où votre entreprise n'opère pas ou n'a pas de base client significative, cela pourrait être un signe que des fraudeurs exploitent vos services SMS.

3. Des numéros de téléphone séquentiels

Si les numéros de téléphone demandant des OTP ressemblent étrangement à des modèles séquentiels (ex. : +1234567801, +1234567802, +1234567803), ce n'est pas une coïncidence.

Les bots utilisent souvent des listes de numéros automatisés pour demander des OTPs, donc repérer ces motifs est un signe clair de fraude par SMS pumping.

4. Des taux de conversion plus bas

Le SMS pumping peut se refléter dans vos taux de conversion. Une fois que les fraudeurs reçoivent le SMS OTP, ils ne se donneront pas la peine de s'en servir, car ils ont déjà obtenu ce qu'ils voulaient.

Si vous constatez une baisse de votre taux de conversion (global ou dans un pays spécifique), c'est un indicateur solide que le trafic frauduleux gonfle votre base d'utilisateurs artificiellement.

5. Vos clients se plaignent de ne pas recevoir de SMS

Les fraudeurs qui encombrent votre système SMS peuvent provoquer des retards pour les vrais utilisateurs qui tentent de recevoir leurs codes de vérification.

Si votre équipe de support commence à recevoir des plaintes concernant des OTP qui mettent longtemps à arriver, votre système peut être surchargé de fausses demandes.

6. Votre budget SMS s'envole

Enfin, si votre budget SMS s'épuise plus rapidement que d'habitude ou si votre facture mensuelle explose sans augmentation correspondante de l'activité utilisateur, votre entreprise a certainement offert de jolies vacances à une bande de fraudeurs.

Comment se protéger de la fraude par SMS pumping ?

Détecter le SMS pumping est un premier pas dans la bonne direction. Mais maintenant, vous vous demandez sûrement "Comment stopper la fraude avant qu'elle n'impacte ma facture ?"

Voici quelques façons de prévenir la fraude afin de protéger votre entreprise et vos utilisateurs.

1. Fixez une limite de dépense quotidienne avec votre fournisseur

Une des méthodes les plus utilisées pour se prémunir de la fraude par SMS pumping consiste à mettre en place une limitation quotidienne. Cela implique de fixer un plafond sur le volume quotidien des messages ou sur les seuils de dépenses.

Par exemple, vous pourriez établir une règle selon laquelle votre dépense SMS ne devrait jamais dépasser 300 $ par jour pour les envois d'OTP et les authentifications par SMS. Cette protection vous empêche d'être frappé par une facture ahurissante à la fin du mois ou de l'année.

Toutefois, il faut agir avec précaution.

Bien que cette limitation puisse bloquer les activités frauduleuses, elle peut également déclencher des faux positifs, empêchant de véritables utilisateurs de finaliser leurs transactions, en particulier si votre application connaît une hausse inattendue de trafic réel.

Une surveillance régulière et un ajustement des limites en fonction de la croissance sont essentiels pour trouver le bon équilibre entre sécurité et expérience utilisateur.

2. Créer une liste de blocage

Créer une liste de blocage manuelle vous permet de signaler et de bloquer les utilisateurs que vous avez identifiés comme frauduleux. Cependant, cette approche a un inconvénient majeur : elle est réactive, et non proactive.

Vous fermez la porte après que l'escroc soit déjà entré, et maintenir la liste peut prendre beaucoup de temps.

3. Bloquer des pays spécifiques

Une autre option consiste à bloquer le trafic SMS vers des pays spécifiques, en particulier si votre entreprise n'y opère pas.

Mais faites-le avec prudence. Cette méthode peut frustrer de véritables utilisateurs dans ces régions et peut entraîner des pertes d'opportunités de croissance.

À moins que vous ayez des suspicions solides indiquant de la fraude en provenance d'un pays spécifique, nous ne recommandons pas le blocage de pays entiers.

4. Utilisez l'API Prelude Verify

Construit directement au sein de notre API d'envoi d'OTPs, notre système de prévention de la fraude utilise un algorithme adaptatif pour évaluer le risque en temps réel derrière chaque tentative de connexion.

Prelude évalue des dizaines de signaux pour chaque demande d'OTP, en s'appuyant sur une vaste base de données de numéros de téléphone et de patterns d'activités frauduleuses.

Pour chaque tentative de connexion ou d'authentification, le système combine les données de votre utilisateur avec nos informations open-source pour identifier ou non un comportement suspect. Cela permet de détecter les bots, le spam et les tentatives de fraude avant qu'ils ne causent des dommages, sans pénaliser vos véritables utilisateurs.

Si nous identifions des utilisateurs suspects, nous agissons immédiatement en bloquant ces numéros, empêchant votre entreprise d'envoyer des messages à ces derniers. Vous n'aurez ainsi plus aucune interaction avec de faux utilisateurs et ne gaspillerez plus d'argent en faux trafic SMS.

Par exemple, nous avons aidé notre client BeReal à réduire son trafic frauduleux de 95 %, entraînant une réduction de 75 % de ses coûts de vérification par SMS.

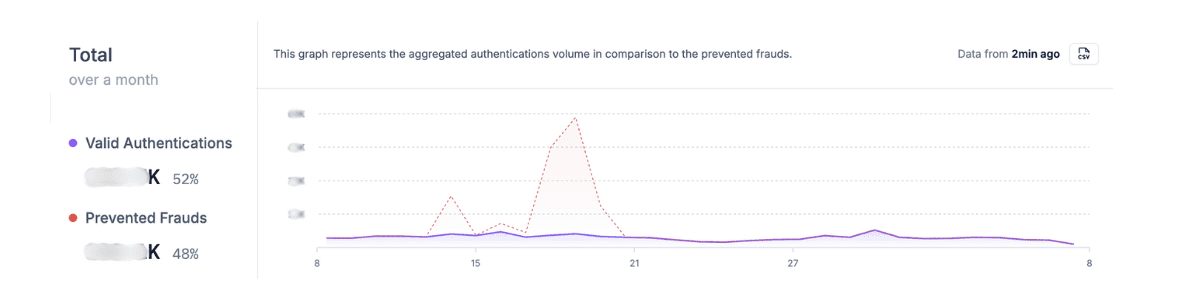

Exemple d'une attaque de SMS pumping bloquée

Voici un exemple d'attaque que nous avons récemment bloquée sur l'un de nos clients, une entreprise européenne de foodtech.

L'attaque provenait de numéros de téléphone enregistrés au Royaume-Uni, un des marchés dans lesquels notre client opère. Bien que la localisation ne soit pas un signal d'alarme immédiat, notre algorithme a repéré une anomalie : des dizaines de numéros dans la même plage montraient des taux de conversion étonnement bas.

Grâce à cette détection précoce, nous avons pu bloquer proactivement ces numéros avant que l'attaque ne prenne de l'ampleur. L'activité frauduleuse a continué pendant plusieurs jours, mais dès que les fraudeurs se sont rendus compte que leurs tentatives n'aboutissaient pas, ils ont abandonné et sont repartis la queue entre les jambes.

Résultats : nous avons bloqué un volume de messages frauduleux presque équivalent au trafic mensuel habituel de notre client, leur faisant économiser plusieurs milliers de dollars qui auraient été perdus dans l'attaque.

Comment Prelude peut vous aider face au SMS pumping ?

Prelude protège votre entreprise du SMS pumping en détectant et en bloquant en temps réel les demandes d'OTP frauduleuses. Notre API Verify utilise le machine learning pour analyser les numéros de téléphone, signaler les motifs suspects et arrêter le trafic fictif avant qu'il n'atteigne votre fournisseur de SMS.

Grâce à des données open-source, des partenariats stratégiques et de la R&D, nous mettons continuellement à jour notre liste de numéros frauduleux connus, vous garantissant que vous ne payez que pour communiquer avec vos vrais utilisateurs.

Si une activité suspecte est détectée, nous bloquons l'interaction instantanément, vous aidant à éviter des factures SMS inattendues et à maintenir vos taux de conversion élevés.

Avec Prelude, vous bénéficiez d'une prévention proactive de la fraude sans perturber l'expérience des véritables utilisateurs.

Si vous souhaitez protéger votre entreprise contre la fraude SMS, créez votre compte gratuitement et commencez à tester l'API Prelude aujourd'hui - sans carte de crédit requise !

Vous avez des questions ? Notre équipe commerciale est là pour vous aider. Que vous ayez besoin de plus d'informations sur la prévention de la fraude SMS ou que vous souhaitiez explorer comment Prelude peut s'adapter aux besoins de votre entreprise, nous sommes là pour vous.

Auteur

Matias Berny

CEO

Derniers Articles