Consejos de Seguridad

17 feb 2025

Tu número de teléfono es más que una forma de hacer llamadas; a menudo es la clave de tus cuentas más importantes. Pero, ¿qué sucede cuando alguien más toma el control?

Cambio de SIM es una práctica legítima que permite a los usuarios transferir su número de teléfono de una tarjeta SIM a otra. Pero en las manos equivocadas, se convierte en una poderosa herramienta para el fraude. Los ciberdelincuentes explotan este proceso para secuestrar el número de teléfono de una víctima, interceptar códigos de seguridad y acceder a cuentas personales. Cuando se utiliza de manera maliciosa, esta técnica se llama estafa de port-out o SIM jacking.

Entonces, ¿cómo funcionan las estafas de cambios de SIM y por qué deberían preocupar a las empresas? Vamos a desglosarlo.

¿Cómo funciona?

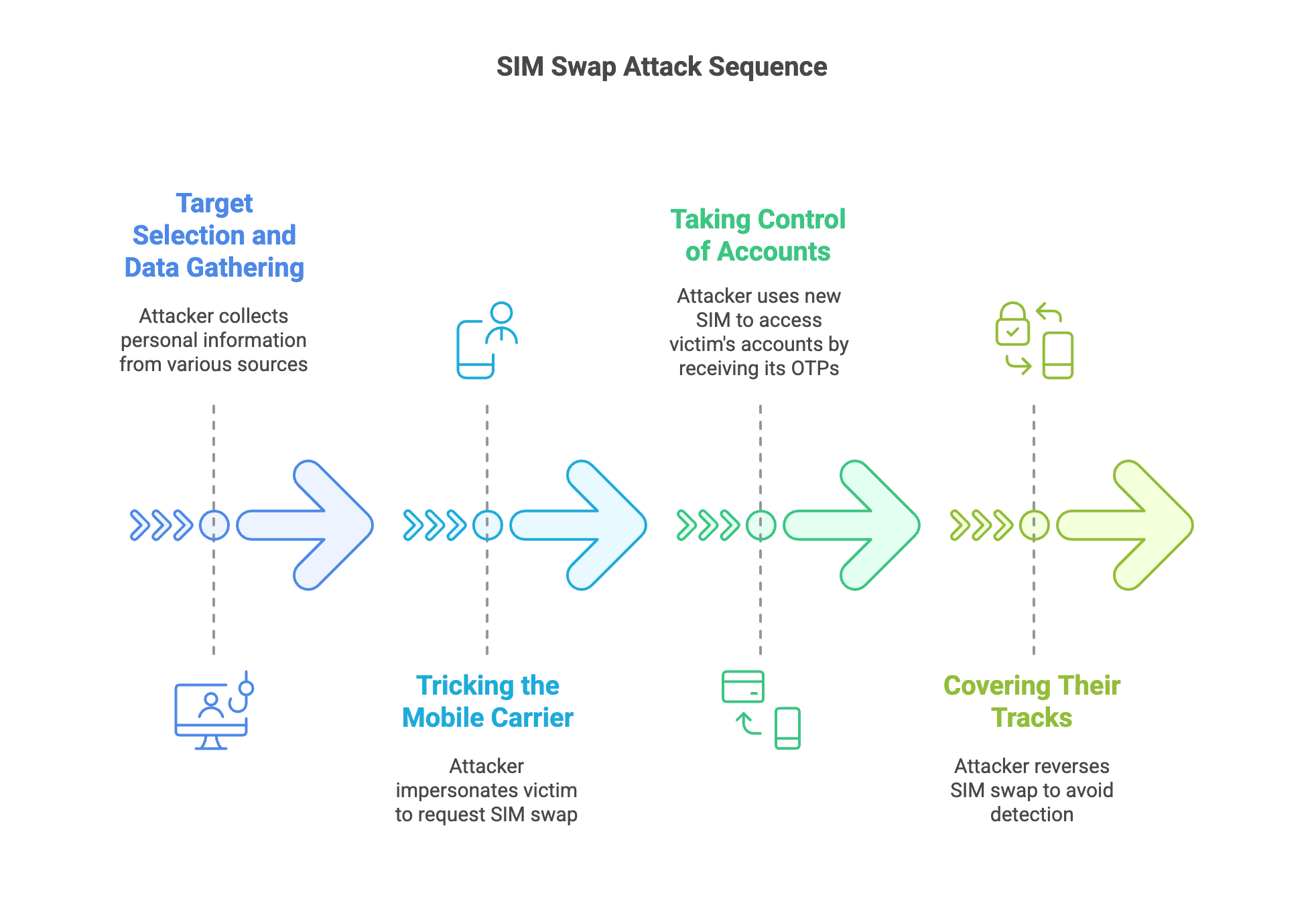

Los ataques de cambio de SIM no son hacks instantáneos, son estafas de ingeniería social cuidadosamente planificadas. Los ciberdelincuentes explotan debilidades en los procesos de autenticación de los operadores para convencer a los proveedores móviles de transferir el número de teléfono de la víctima a su propia tarjeta SIM.

Una vez que obtienen el control, interceptan OTP y códigos de seguridad, allanando el camino para tomas de cuentas y fraudes financieros.

Así es como se desarrolla un típico ataque de cambio de SIM:

Paso 1: selección de objetivos y recopilación de datos

El atacante comienza investigando a su víctima y recopilando suficiente información personal: nombre completo, fecha de nacimiento, dirección, e incluso respuestas a preguntas de seguridad.

Estos datos a menudo se roban de violaciones de datos, estafas de phishing o perfiles públicos en redes sociales. Cuantos más detalles tengan, más fácil les será hacerse pasar por la víctima.

Paso 2: engañar al operador móvil

Usando la información robada, el estafador contacta al operador móvil de la víctima, haciéndose pasar por el legítimo propietario de la cuenta. Solicitan una transferencia de número a una nueva tarjeta SIM, a menudo proporcionando detalles fabricados para pasar la verificación de identidad.

En algunos casos, los atacantes obtienen acceso directo a la cuenta del operador de la víctima en línea y actualizan la información de la cuenta ellos mismos, sin necesidad de hablar con un agente.

Paso 3: tomar control de las cuentas

Una vez que el cambio de SIM es exitoso, el atacante recibe todos los OTP y códigos de autenticación enviados por SMS, permitiéndoles:

Restablecer contraseñas y acceder a cuentas bancarias, de correo electrónico y redes sociales

Autorizar transacciones fraudulentas

Bloquear al verdadero propietario de sus cuentas

Con el control del número de teléfono, la autenticación de dos factores (2FA) por SMS se vuelve inútil, dando a los estafadores el control total de la identidad en línea de la víctima.

Paso 4: cubrir sus huellas

Para evitar la detección, algunos atacantes transfieren el número de nuevo a la tarjeta SIM original después de completar su fraude. Esto retrasa el descubrimiento y hace más difícil para las víctimas notar el ataque hasta que es demasiado tarde.

¿Por qué es tan peligroso este ataque?

El cambio de SIM es una de las formas más efectivas de eludir las medidas de seguridad basadas en SMS. Es un método preferido por los ciberdelincuentes que atacan a:

Cuentas financieras de alto valor,

Billeteras de criptomonedas,

Sistemas corporativos y empresariales.

Sin medidas adicionales de detección de fraude, las empresas que confían únicamente en OTP por SMS para la autenticación podrían estar exponiendo a sus usuarios a un riesgo de seguridad crítico, si su proveedor de OTP no toma esta amenaza en serio.

¿Por qué están aumentando los ataques de cambio de SIM?

Los ataques de cambio de SIM ya no son raros, se han convertido en una gran amenaza cibernética que afecta tanto a individuos como a empresas. Figuras de alto perfil han sido víctimas de estas estafas, y el daño financiero está aumentando rápidamente.

Incluso los líderes de la industria tecnológica no están seguros de los cambios de SIM. En 2019, el entonces CEO de Twitter, Jack Dorsey, sufrió el secuestro de su número de teléfono a través de un ataque de cambio de SIM. Una vez que los estafadores tomaron el control, usaron el sistema de publicación basado en SMS de Twitter para enviar tweets ofensivos desde su cuenta. Según el New York Times, el ataque fue posible debido a una debilidad en la autenticación del operador móvil, permitiendo que los malos actores superaran los controles de seguridad tradicionales.

El Centro de Quejas de Delitos en Internet (IC3) del FBI ha seguido un aumento dramático en los ataques de cambio de SIM en los últimos años:

2018-2020: 320 quejas presentadas, con pérdidas reportadas de $12 millones,

2021: 1,611 quejas, con un total de $68 millones en pérdidas,

2022: 2,026 quejas, con pérdidas ajustadas que superan los $72 millones.

En promedio, las víctimas pierden aproximadamente $45,000 por ataque, lo que subraya el severo impacto financiero de las estafas de cambio de SIM. Estos ataques no solo afectan a individuos, las empresas que dependen de la autenticación basada en SMS están convirtiéndose en objetivos principales.

¿Cómo afecta el fraude de cambio de SIM a las empresas?

El fraude de cambio de SIM no solo afecta a los individuos, crea grandes riesgos de seguridad para las empresas. Los atacantes que obtienen el control de un número de teléfono pueden eludir las medidas de autenticación, acceder a cuentas de clientes e incluso infiltrar sistemas internos.

Las consecuencias van desde pérdidas financieras hasta daños reputacionales y problemas regulatorios. Así es como las empresas se ven afectadas por el fraude de cambio de SIM:

Procedimientos de seguridad eludidos: las empresas que dependen de OTPs por SMS o voz para la autenticación de múltiples factores (MFA) son particularmente vulnerables. Si un estafador toma control del número de teléfono de un usuario, pueden interceptar OTPs y obtener acceso no autorizado a cuentas, haciendo que los métodos de autenticación tradicionales sean ineficaces,

Datos de clientes comprometidos: los atacantes usan el cambio de SIM para restablecer contraseñas, tomar el control de cuentas y robar datos personales. Las empresas que manejan información sensible de clientes, como fintech, comercio electrónico y plataformas SaaS, arriesgan violaciones de datos, multas regulatorias y pérdida de confianza de los usuarios,

Pérdida de ingresos y presupuesto: las transacciones fraudulentas, tomas de cuentas y aumentos en las devoluciones de cargos afectan directamente a los resultados financieros de una compañía. Además, el costo de manejar el fraude - atención al cliente, mejoras de seguridad y consecuencias legales - puede agotar recursos operativos,

Reputación de la empresa dañada: un ataque de cambio de SIM que conduce a incumplimientos de cuentas de clientes o fraudes financieros puede resultar en prensa negativa, reacciones públicas y pérdida de clientes. Cuando los usuarios pierden dinero debido a una seguridad de autenticación débil, a menudo culpan a la plataforma,

Red de la empresa infiltrada: si un atacante obtiene acceso al número de teléfono de un empleado, pueden restablecer credenciales relacionadas con el trabajo, eludir controles de seguridad internos e incluso violar la infraestructura corporativa. Para industrias de alto riesgo como finanzas, salud y tecnología, un solo número comprometido puede llevar a incidentes de seguridad masivos.

Protegerse contra el cambio de SIM no se trata solo de asegurar a usuarios individuales, se trata de salvaguardar todo el ecosistema empresarial. Sin medidas de autenticación más sólidas y sistemas de detección de fraudes, las empresas arriesgan pérdidas financieras, violaciones de datos y daños reputacionales a largo plazo.

¿Cómo prevenir el cambio de SIM para sus usuarios?

El fraude de cambio de SIM no es solo una inconveniencia: es una amenaza directa para su negocio y sus usuarios. Si un estafador toma control de un número de teléfono, pueden eludir la seguridad basada en SMS, restablecer contraseñas y acceder a cuentas sensibles. Entonces, ¿cómo detener esto antes de que suceda?

La respuesta reside en la inteligencia en tiempo real del número de teléfono. En lugar de reaccionar después de un ataque, las empresas pueden usar la detección de cambio de SIM para identificar riesgos antes de que los estafadores tomen medidas.

Uso de la detección de cambio de SIM en tiempo real

Una API de verificación de cambio de SIM, como Prelude Watch API, ayuda a las empresas a detectar y prevenir fraudes en tiempo real. Funciona analizando señales digitales e historial de portabilidad de números para detectar actividad inusual que podría indicar un intento de cambio de SIM.

Así es como fortalece su seguridad:

Detecta cambios sospechosos de número de teléfono: si un número fue portado recientemente a una nueva SIM, el sistema lo marca como un posible riesgo de fraude antes de que se envíe un OTP,

Bloquea la autenticación de OTP fraudulenta: si un atacante intenta usar un número robado para verificar una cuenta, la API puede evitar que el OTP se entregue, deteniendo el acceso no autorizado,

Mejora la precisión de la verificación de usuarios: un usuario legítimo que cambia de dispositivo no debería ser bloqueado, pero un estafador intentando un cambio de SIM sí. La inteligencia en tiempo real ayuda a las empresas a diferenciar entre ambos.

¿Cuándo debería verificar los riesgos de cambio de SIM?

El fraude de cambio de SIM puede ocurrir en cualquier etapa del recorrido del usuario. Para minimizar el riesgo, las empresas deben verificar la integridad del número de teléfono en momentos clave:

Cuando se crea una nueva cuenta: evite que los estafadores registren cuentas con números de teléfono comprometidos,

Cuando un usuario solicita un código de 2FA: asegúrese de que los OTP se envíen al verdadero propietario de la cuenta, no a un estafador,

Antes de transacciones de alto riesgo: bloquee transferencias de fondos no autorizadas o cambios en configuraciones de cuenta sensibles,

Cuando un usuario de alto valor inicia sesión: las cuentas VIP son objetivos principales para el fraude. Se necesitan chequeos de seguridad adicionales,

Durante llamadas entrantes de servicio al cliente: verifique que el llamante sea el real propietario de la cuenta antes de procesar solicitudes sensibles,

Antes de enviar alertas de seguridad: asegúrese de que las advertencias de fraude y las notificaciones de restablecimiento de contraseña lleguen a la persona correcta, no a un atacante.

Las empresas ya no pueden confiar únicamente en la autenticación basada en SMS para proteger las cuentas de usuario. Al integrar la detección de cambio de SIM en tiempo real, las empresas pueden bloquear proactivamente los intentos de fraude antes de que causen daño, reduciendo la pérdida financiera, protegiendo la confianza del usuario y fortaleciendo la seguridad en general.

El cambio de SIM es una amenaza de seguridad seria, poniendo en riesgo las cuentas de usuario y las operaciones comerciales. A medida que evolucionan las tácticas de fraude, confiar solo en la autenticación basada en SMS ya no es suficiente. Con la detección de cambio de SIM en tiempo real, las empresas pueden bloquear intentos de fraude antes de que ocurran, protegiendo tanto a los usuarios como a los activos de la empresa. Fortalecer la seguridad de la autenticación no es solo una opción, es una necesidad.

¿Desea asegurar su plataforma contra el fraude de cambio de SIM? Pruebe Prelude gratuitamente o contacte a nuestro equipo de ventas para encontrar la mejor solución para su negocio.

Autor

Matías Berny

CEO

Artículos Recientes